Elektronika

Veszélyes e-mail-ek, trükkös csalók

2015. február 12.,

biztonságportál/SV

A kiberbűnözők alapvetően két módszer szerint végzik a tevékenységüket. Vagy tömegesen (például közösségi oldalakon keresztül) próbálják rászedni a felhasználókat, vagy "személyre szabott" akciókat indítanak. A Cisco kutatói ezúttal egy olyan támadássorozatot lepleztek le, ahol a csalók gondosan összeállított e-mailekkel, valamint a Microsoft licencelési oldalával való visszaéléssel terjesztik a kártékony programjaikat.

A trükk

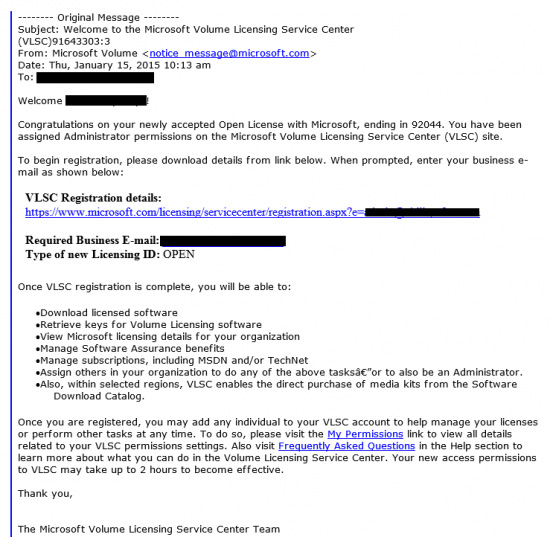

Az elkövetők alapvetően nem bonyolították túl a támadásaikat, inkább arra összpontosítottak, hogy minél kevésbé szúrjanak szemet a potenciális áldozataik körében a csalási kísérleteik. Ennek megfelelően minden egyes támadást egy gondosan megszerkesztett elektronikus levél elküldésével kezdtek. Ezt az e-mailt úgy állították össze, mintha azt a Microsoft küldte volna mennyiségi licenceléssel kapcsolatban. Az üzenetek többsége személyre szólóan került a postafiókokba, ami szintén csökkentette a valószínűségét annak, hogy a címzett gyanakodni kezd.

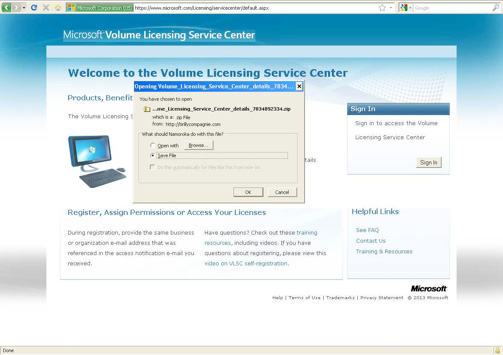

A káros levelekben egy olyan hivatkozás is szerepelt, amely látszólag a Microsoft mennyiségi licencelési szolgáltatásokat átfogó (VLSC - Volume Licensing Service Center) weboldalára mutatott. Amennyiben a felhasználó erre a linkre rákattintott, akkor az alapértelmezett böngészőben egy átirányítás történt kompromittált, WordPress-alapú weboldalakat kiszolgáló szerverekre. Ezeken egy "1.php" nevű fájl vette át a főszerepet, amely egy javascriptes trükk révén elérte, hogy a felhasználó böngészőjében olyan módon jelenjen meg a VLSC eredeti oldala, hogy közben egy állomány letöltésének kezdeményezésére is sor kerül. Vagyis az áldozat gépén azt lehetett látni, hogy megnyílik a VLSC központ, majd egy fájl letöltését kell jóváhagyni.

A letöltésre szolgáló ablakban látszik, hogy a ZIP-kiterjesztésű fájl nem a Microsoft szervereiről származik, de korántsem biztos, hogy a felhasználó ezt időben észreveszi. Márpedig ha nem tűnik fel a trükk, és letölti az állományt, majd megnyitja azt, akkor egy .scr kiterjesztésű fájl kerül a számítógépére, amelynek feladata, hogy egy további kártékony programot juttasson fel a rendszerre. A Cisco megjegyezte, hogy az ilyen módon számítógépekre kerülő trójai - a Chanitor kártevő egy variánsa - is meglehetősen kifinomult, és nagy valószínűséggel képes megkerülni a sandbox védelmeket. Mindezt azzal az egyszerű trükkel éri el, hogy amikor bekerül a memóriába, akkor 30 percen keresztül semmit nem tesz, csak várakozik. Ennyi idő alatt a víruskereső rég felhagy a sandboxban történő viselkedéselemzéssel, így a károkozó a védelmi vonalon átcsúszhat. Természetesen ekkor felértékelődik a többi antivírus technológia szerepe.

A Cisco jelezte, hogy több ügyfelének rendszerében ki lehetett mutatni a szóban forgó trójait, de a károkozásokat még időben sikerült megakadályozni. Ugyanakkor ez az eset is jól mutatja, hogy mind a technológiai, mind a humán védelmet folyamatosan alakítani kell az éppen aktuális fenyegetettségeknek megfelelően, és olykor a nagyon megbízhatónak látszó elektronikus levelek, illetve webes tartalmak is tartogathatnak kellemetlen meglepetéseket.